Tabla de contenidos

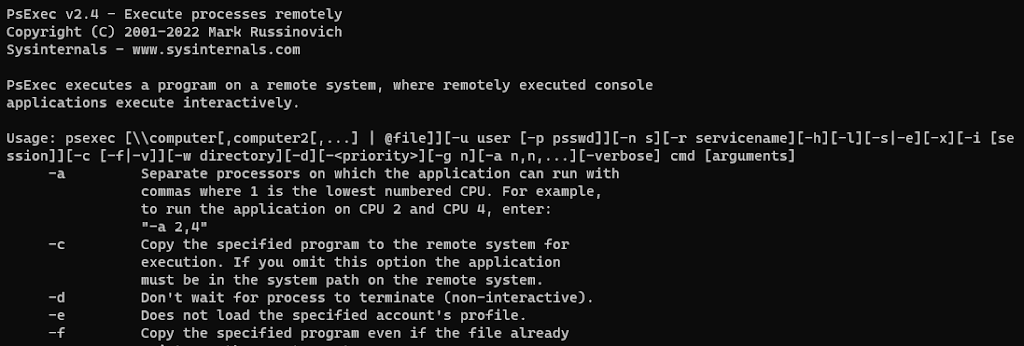

Primero que nada quiero entiendan que Psexec no es un aplicativo destinado a utilizarse con fines malos. Es una herramienta administrativa desarrollada por Microsoft que nos permite a los administradores de dominios o a quienes tenga acceso a un PC de manera remota con credenciales autenticas el obtener no solo dicho acceso si no poder ejecutar una cantidad bastante variada de comandos. No solo el CMD pero en este articulo solo nos enfocaremos en ese paso. Pero el Psexec es mucho mas que solo un aplicativo para ingresar con una consola a un equipo Windows.

¿Cómo instalo Psexec en mi equipo con Windows?

Primero que nada este aplicativo es parte de los Pstools una suite de herramienta desarrolladas por la misma Microsoft. En un paquete donde podemos tener acceso a ellas simplemente bajando el pack desde la misma web oficial de Microsoft que te dejamos justo acá

Descargar Psexec – Pack Pstools

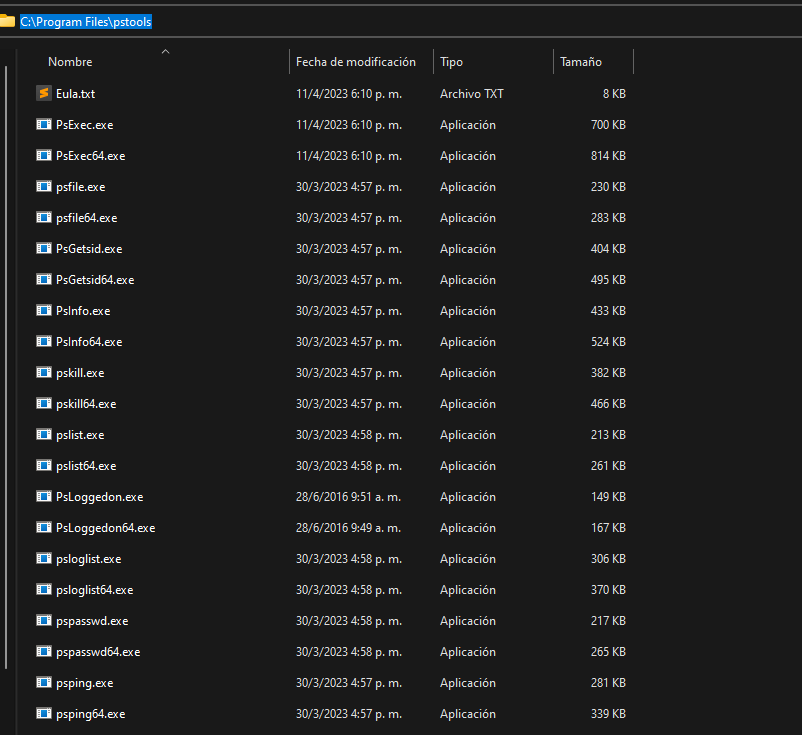

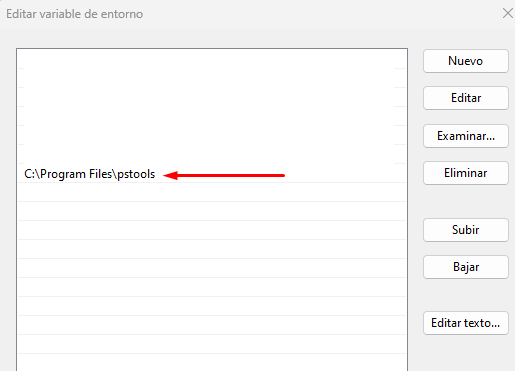

Una vez descargado debemos descomprimir el paquete donde vendrán un gran numero de ejecutables. Entre ellos el psexec.exe, solo debemos colocarlo en una carpeta cualquiera de nuestro equipo. Pero debemos saber la ruta donde lo colocaremos en nuestro caso usaremos la siguiente:

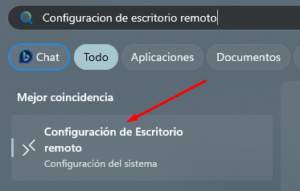

"C:\Program Files\pstools"En esta ruta colocaremos todo el contenido de los pstools de forma que quede algo similar a la siguiente imagen:

Con esto ya en la carpeta ya podríamos ejecutar la aplicación. Pero para evitar se nos dificulte el encontrarlo vamos a hacer que podamos ejecutarlo desde cualquier ruta del CMD para que no tengamos que navegar a la carpeta donde colocamos los ejecutables cada vez que necesitemos ejecutar el psexec. Para esto debemos modificar as variables de entorno de nuestro equipo.

(Opcional) Modificar variables de entorno

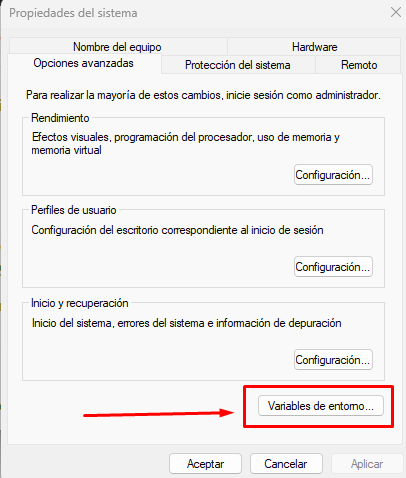

Para esto lo mejor es utilizar la barra de búsqueda y escribir «Variables de entorno» nos saldrán las configuraciones avanzadas del sistema. En una ventana similar a la que mostramos debajo, esto es valido para todos las versiones de Windows. Dado que es un menú que no se a modificado en muchas versiones, damos clic en «Variables de entorno»

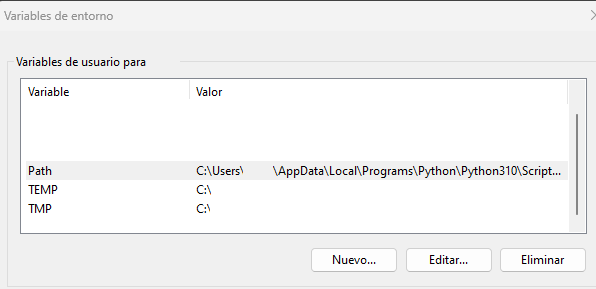

En esta buscamos la que dice «Path» esta es la que indica la ruta para los programas y donde agregaremos el Psexec. Pero no agregaremos directamente el programa si no que optaremos por agregar toda la carpeta que creamos cuando movimos los pstools a nuestro PC a en una nueva carpeta. Por lo que agregaremos la ruta «C:\Program Files\pstools». Como una linea nueva en las variables de entorno y luego solo damos clic en aceptar en las 3 ventanas que tenemos abiertas de las variables de entorno. Quedaría algo similar a lo que vemos en la imagen a continuación.

Una vez tengamos esto cerramos todos los CMD que tengamos y ya podremos simplemente ejecutar psexec al abrir el CMD y se ejecutara el comando. En caso contrario de que algo lo hiciéramos mal nos saldría el mensaje «psexec no se reconoce como un comando interno o externo». En estos casos solo debemos ubicar la carpeta donde tengamos el psexec y lo agregamos a las variables de entorno como acabamos de explicar para que el error se resuelva.

¿Cómo puedo obtener acceso a un equipo remoto con Psexec?

Ahora como puedo tener acceso a un equipo remoto y acceder a su CMD. Esto se hace solo y cuando tengamos una cuenta que pueda acceder al equipo o bien una de dominio que posea permisos administrativos. Lo primero para esto es construir el comando psexec en el CMD de la siguiente manera.

psexec -i \IP_DEL_EQUIPO -u USUARIO_DEL_EQUIPO cmdDesglosando el comando seria cada valor lo siguiente:

- -i : lo colocamos para que la consola sea interactiva si vamos a ejecutar un CMD por ejemplo

- \IP_DEL_EQUIPO: acá debemos sustituir por la IP o Hostname del equipo remoto por ejemplo \192.168.0.10

- -u USUARIO_DEL_EQUIPO: acá debemos sustituir por el usuario con el que accederemos al equipo remoto. Es importante tener la contraseña del usuario o usar uno de dominio que posea capacidades administrativas.

- cmd: acá podemos sustituir por el programa que queramos ejecutar en este caso el CMD de Windows.

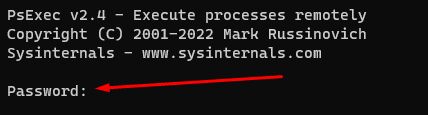

Es importante comprender que al intentar acceder se nos solicitara password el cual no aparecerá ningún carácter mientras lo tecleamos pero es por medidas de seguridad. Solo debemos colocarlo y darle a enter para que nos de acceso, si todo esta correcto.

Psexec ejemplos explicados detalladamente

Aparte del que ya explicamos al detalle arriba de como ejecutar el CMD en un equipo remoto. También podemos hacer muchas mas cosas como por ejemplo copiar un ejecutable desde nuestro equipo y ejecutarlo de manera remota o ejecutar algún programa especifico en el usuario remoto.

- Ejecutar un .exe copiándolo al equipo de manera remota y ejecutándolo:

psexec -i \IP_DEL_EQUIPO -u USUARIO_DEL_EQUIPO -c ejecutable.exeComo ven no cambia mucho el comando solo se le agrega la opción -c que nos permite copiar un ejecutable que se encuentre en la misma ruta desde donde ejecutamos el comando a el equipo remoto para ejecutarlo. Esto solo funciona de esta manera cuando son aplicativos que se ejecutan por medio de la consola y que son interactivos desde la misma. Es ideal para instalaciones como antivirus o sistema de inventario.

- Ejecutar un .exe especifico que ya se encuentre en el equipo remoto dándole su ruta completa:

psexec -i \IP_DEL_EQUIPO -u USUARIO_DEL_EQUIPO C:\Windows\System32\CMD.exeComo se nota la única diferencia respecto al comando inicial para abrir CMD que mostramos es que en este se coloca la ruta completa. Esto funciona para otros ejecutables también por lo que puede ejecutarse prácticamente cualquier programa.